Come ogni anno, l’associazione italiana per la sicurezza informatica presenta il rapporto sulla sicurezza delle reti, che per il 2015 sembra davvero essere l’anno dell’impatto – per citare il titolo decisamente poco rassicurante della ricerca – tra le più sofisticate forme di intrusione nei dispositivi privati e il maggior numero di utenti coinvolti. I dati raccolti dicono di un incremento a doppia o tripla cifra degli attacchi alle infrastrutture e alle piattaforme rispetto ai dati osservati solo tre anni fa all’epoca del primo studio.

Il rapporto Clusit 2015 (qui prefazione e introduzione), presentato a Verona al #securitysummit, è frutto del lavoro di un centinaia di esperti e della collaborazione di un gran numero di soggetti pubblici e privati, che hanno condiviso dati ed esperienze, tra i quali quelli della Polizia Postale e delle Comunicazioni e quelli del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. A completamento dell’analisi degli attacchi più importanti del 2014, il Rapporto presenta quest’anno due contributi tecnici dall’estero: il cybercrime in Europa e nel Medio Oriente, a cura di IBM, e un’analisi globale degli attacchi DDoS a cura di Akamai.

Industrializzazione, automazione attacchi e mancata gestione rischi fanno aumentare #cybercrime nel 2015 #rapportoclusit #securitysummit

— Clusit (@Clusit) October 1, 2015

I dati

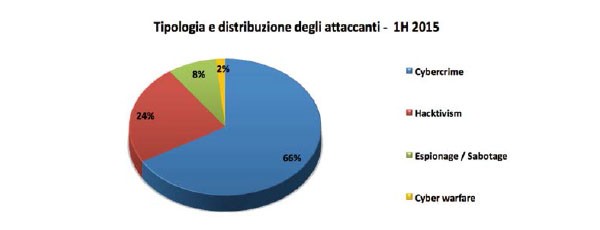

Il quadro più aggiornato ed esaustivo della situazione globale della sicurezza informatica di cui si disponga in Italia evidenzia l’inarrestabile incremento del cyber crimine nei primi sei mesi del 2015. Come già nel 2014, si tratta della prima causa di attacchi gravi a livello globale: al cyber crimine, vanno ricondotti, infatti, il 66% degli incidenti informatici dichiarati nella prima metà di quest’anno (+ 6% dal dicembre 2014; questo valore era pari al 36% nel 2011).

Sono le infrastrutture critiche tuttavia a registrare la crescita percentuale maggiore degli attacchi gravi negli ultimi sei mesi, passando da due attacchi nella seconda metà del 2014 a venti da gennaio a giugno 2015: si tratta di un incremento enorme pur rappresentando questo settore solo il 4% tra quelli che subiscono attacchi.

Crescita a tre cifre anche per quanto riguarda automotive (+400%), grande distribuzione (+ 400%), telecomunicazioni (+ 125%) e la categoria “informazione ed entertainment”: siti e testate online, piattaforme di gaming e di blogging (+ 179%). Sempre nei primi sei mesi del 2015 il raddoppio degli attacchi informatici subito dalle realtà operanti nella sanità, che segna un incremento dell’81%. Per la prima volta i servizi cloud mostrano quest’anno una crescita degli incidenti di oltre il 50%, a dimostrazione di quanto ormai gli attacchi gravi siano mirati contro tutte le tipologie di servizi erogati via Internet.

Andrea Zapparoli Manzoni, membro del direttivo, parla di vulnerabilità endemiche basate sull’economia di scala favorevole agli attacchi criminali:

Se consideriamo tutti i sistemi costantemente connessi in Rete, come per esempio router casalinghi, telecamere di sicurezza, stampanti, vending machines, smart tv, giochi per bambini e riflettiamo sul fatto che tutti questi miliardi di sistemi difficilmente riceveranno patch per la vulnerabilità, possiamo comprendere quanto sia davvero grave il problema.

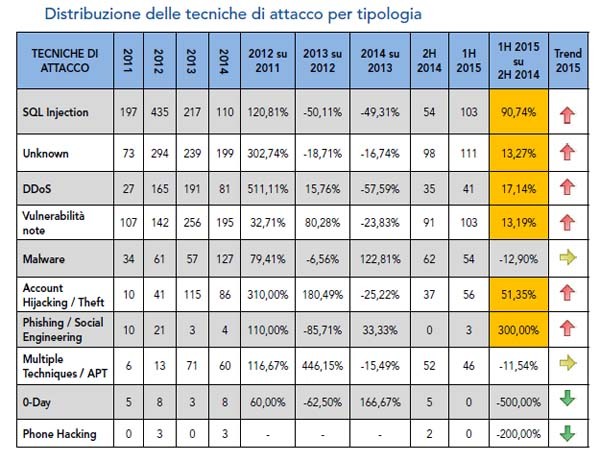

Uno dei fenomeni più interessanti registrati dall’indagine degli autori del Clusit è l’eterogenesi degli attacchi informatici e la loro diversa distribuzione. Alcune tecniche collettive, come i DDos, sono consolidate, ma la vera crescita esponenziale appartiene al phishing, all’hacking degli account social e a tutto il mondo della sottrazione di dati sensibili su dispositivi mobili.

Automotive, pagamenti, gaming: dimenticate l’hacktivism

La crescente collaborazione tra gruppi cyber criminali e gruppi terroristici o paramilitari porta gli esperti del Clusit a smentire l’idea della pericolosità degli attacchi di tipo politico, simbolico: la tendenza del futuro è fare delle piattaforme più comuni dei veri campi di battaglia. I social continueranno ad essere facili vettori di attacco per la diffusione di malware e per le frodi basate su social engineering.

I sistemi POS inoltre presentano una fragilità intrinseca, dato che è difficile sostituirli rapidamente mentre è tutto sommato facile attaccarli. Con la diffusione di malware sviluppato appositamente, acquistabile per pochi dollari da criminali comuni, subiranno nel medio-breve termine attacchi anche singoli ristoranti, bar, benzinai, negozi, mentre le banche dovranno fare fronte ad una quantità maggiore di frodi e al crescente scontento degli utenti finali.

A causa del rapido e sviluppo l’Internet of Things, cioè device smart connessi in Rete, sistemi wearable, domotica, automobili connesse, saranno un bersaglio. Così come cresce l’economia su questo settore, cresce l’attenzione da parte di agenzie governative, spie mercenarie e criminali, che pensano anche ai sistemi industriali. In questo ambito, continueranno a diffondersi ransomware di grande successo – quali Cryptolocker – che agiscono secondo una logica estorsiva.

Tutto questo alimenterà un nuovo tipo di mercato assicurativo, ma la domanda – come si legge nel rapporto – «sarà parzialmente frustrata dalla scarsità di offerta e soprattutto dall’impossibilità di assicurare organizzazioni spesso prive delle più elementari misure di sicurezza per mancanza di requisiti».

Spionaggio e attivismo sono una parte grandemente minoritaria degli attacchi informatici: per due terzi si tratta di autentica attività criminale a scopo estorsivo. Questa parte è a sua volta composta di diverse tecniche e anche diverse vittime, a loro volta influenzate dalle tecnologie che nel frattempo si stanno imponendo. Rispetto al secondo semestre 2014, nel primo semestre 2015 la crescita maggiore degli attacchi si osserva verso le infrattuture, l’automotive, il retail, le telco e l’ampia categoria di siti di informazione, piattaforme di gaming e di blogging. Complessivamente, su 17 categorie considerate, solo 3 appaiono in calo ed una rimane stabile, tutte le altre (il 76,5%) mostrano un aumento nel numero degli attacchi.

La soluzione: la cyber resilienza

Interessante concetto nelle conclusione del report di Clusit. Di fronte alla mancanza di vera consapevolezza e di investimenti e anche di strutturazione delle aziende, che confondono ancora gli investimenti in compliance con quelli in sicurezza, non si coordinano, molto spesso non tengono ancora debitamente conto dell’aumentata rischiosità dell’ICT, e non utilizzano il trasferimento dei rischi “cyber” tramite polizze assicurative, Zapparoli parla di cyber resilienza, cioè una logica multidisplinare che faccia convergere metodi di gestione del rischio, investimenti pubblici e privati:

La parola d’ordine del 2015 è “prepararsi all’impatto”, adottando logiche di Cyber Resilience, ciascun soggetto in base alle proprie esigenze e capacità ma nell’ambito di una regia istituzionale forte e poi predisponendo un modello di rischio “cyber” accurato, costantemente aggiornato, stimando le perdite potenziali tramite lo studio di un certo

numero di scenari realistici per determinare correttamente gli investimenti necessari. (…) L’importante è che il concetto di Cyber Resilience non diventi l’ennesimo “mantra” commerciale, l’ennesimo escamotage per rimarchiare prodotti e soluzioni superati, ormai inefficaci, e che si pongano invece le basi per includere tutti i soggetti.

/https://www.webnews.it/app/uploads/2015/10/shutterstock_103173644.jpg)

/https://www.webnews.it/app/uploads/2024/04/48-2-9.jpg)

/https://www.webnews.it/app/uploads/2024/04/48-83.jpg)

/https://www.webnews.it/app/uploads/2024/04/48-1-12.jpg)

/https://www.webnews.it/app/uploads/2024/04/bosch-professional.jpg)