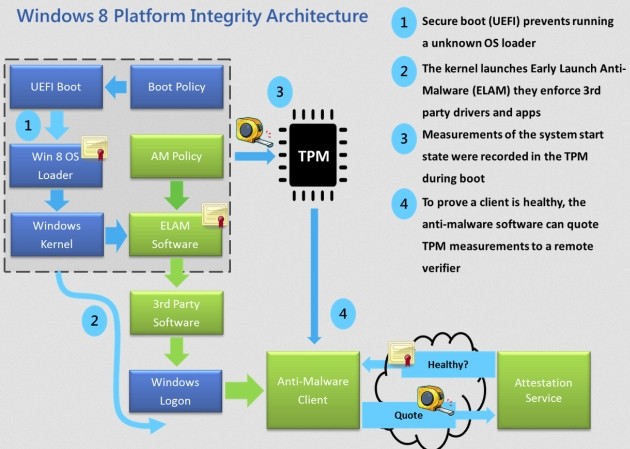

Il Secure Boot è una tecnologia supportata da Windows 8 che Microsoft ha implementato per proteggere il sistema operativo durante la fase di boot. Le funzioni di sicurezza, rese possibili dal firmware UEFI, impediscono l’esecuzione di malware e quindi riducono il rischio di un attacco attraverso un loader infetto. Tre ricercatori di sicurezza hanno però scoperto che questo meccanismo può essere bypassato, a causa di una errata implementazione di UEFI da parte dei produttori di PC.

Il Secure Boot di Windows 8 dovrebbe consentire il caricamento, durante la sequenza di boot, solo di software affidabile, ovvero dotato di un certificato digitale valido. Microsoft ha progettato una vera e propria piattaforma PKI per bloccare determinati malware, come i boot rootkit. Durante la conferenza Blue Hat USA di Las Vegas, Andrew Furtak, Oleksandr Bazhaniuk e Yuriy Bulygin hanno dimostrato come sia possibile aggirare la protezione, utilizzando due exploit per installare un bootkit. L’attacco ha avuto successo perché i produttori di computer hanno commesso errori nell’implementazione di UEFI, quindi non grazie a vulnerabilità scoperte in Secure Boot.

Il primo exploit ha funzionato perché il firmware non è stato adeguatamente protetto. Un malintenzionato può modificare la platform key installata in UEFI, riuscendo ad eseguire codice in kernel mode. I ricercatori hanno testato il funzionamento dell’exploit su un ASUS VivoBook Q200E e su una scheda madre desktop, sempre di ASUS. L’azienda taiwanese ha rilasciato un update per quest’ultima, mentre il notebook è ancora vulnerabile.

A differenza del primo exploit, il secondo è più semplice da mettere in pratica. È infatti sufficiente eseguire codice infetto in user mode, sfruttando una vulnerabilità in varie applicazione, tra cui Java, Adobe Flash o Microsoft Office. In questo caso, i ricercatori non hanno divulgato i dettagli tecnici né i nomi dei produttori, in quanto il bug è stato scoperto di recente. I diretti interessati, tra cui Microsoft, sono stati prontamente avvertiti del pericolo. L’azienda di Redmond ha comunicato che lavorerà con i partner per garantire una maggiore sicurezza agli utenti.

/https://www.webnews.it/app/uploads/2012/12/Windows-8.jpg)

/https://www.webnews.it/app/uploads/2024/04/nipogipcbuono.jpg)

/https://www.webnews.it/app/uploads/2024/04/minipc_promo.jpg)

/https://www.webnews.it/app/uploads/2024/04/mouse_ga.jpg)

/https://www.webnews.it/app/uploads/2024/04/soundtrust.jpg)