Milioni di persone, molte più di quelle coinvolte da Wannacry, potrebbero essere a rischio grazie a un nuovo, astuto metodo di hacking che infetta i dispositivi con virus nascosti nei sottotitoli dei video online. Facile immaginare il grado di diffusione potenziale di un sistema del genere.

La società di Cybersecurity CheckPoint ha scoperto che i file dei sottotitoli per i film e gli spettacoli televisivi riprodotti sulle più note piattaforme streaming potrebbero essere manipolati per consentire a chi li ha scritti di prendere il controllo completo su qualsiasi tipo di dispositivo tramite le vulnerabilità riscontrate nei formati di questi video. In una mail a Newsweek, che ha ripreso la notizia, Omri Herscovici, a capo del team di ricerca sulle vulnerabilità presso Check Point, spiega che l’anello debole del sistema è la lunga e complessa catena di fornitura dei sottotitoli, dove si usano più di 25 diversi formati, ciascuno con le sue funzionalità. E parafrasando Tacito, secondo il quale Plurimae leges, corruptissima republica, si può dire “tanti formati, tante vulnerabilità”.

Come ci riescono

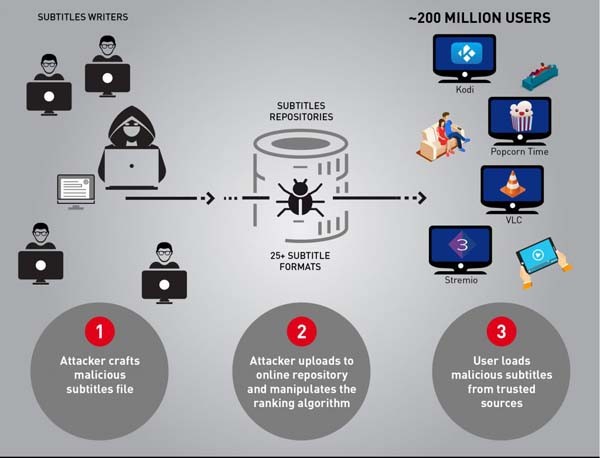

Come riescono questi hacker a fare dei sottotitoli un’arma da puntare ai propri obiettivi? Grazie a un vulnerabilità che riguarda almeno 200 milioni di utenti video e streamer che attualmente eseguono questi software vulnerabile. Il sistema è piuttosto banale, visto da fuori: l’attacco viene sferrato quando i lettori multimediali caricano i sottotitoli da repository nascosti; i lettori multimediali, che traggono da formati di sottotitoli multipli per garantire una migliore esperienza utente, percepiscono i sottotitoli come nient’altro che file di testo senza alcun pericolo, perciò gli antivirus non li controllano, o meglio non li valutano per quello che sono perché i repository di sottotitoli sono fonti attendibili.

Il grafico di CheckPoint illustra il metodo utilizzato per infettare i dispositivi tramite i file di sottotitoli ai filmati. Il trucco è costruire un repository credibile per i lettori multimediali, che catturano i sottotitoli da diversi server utilizzando come criterio il punteggio più alto in termini di accesso e velocità.

Il danno è potenzialmente enorme: una volta installato il malware, si possono rubare informazioni, sottrarre dati e chiedere riscatti in moneta elettronica, usare il dispositivo come zombie per attacchi DDoS di massa. Tuttavia, come per Wannacry, anche la prevenzione non è così difficile: basta aggiornare il proprio player multimediale. Attualmente, le vulnerabilità sono state trovate in quattro tra i più utilizzati lettori: VLC, Kodi, Popcorn Time e Stremio, ma è probabile ce ne siano altri.

/https://www.webnews.it/app/uploads/2017/05/shutterstock_466804793.jpg)

/https://www.webnews.it/app/uploads/2024/04/48-2-9.jpg)

/https://www.webnews.it/app/uploads/2024/04/48-83.jpg)

/https://www.webnews.it/app/uploads/2024/04/48-1-12.jpg)

/https://www.webnews.it/app/uploads/2024/04/bosch-professional.jpg)